Waspada! Serangan ClickFix Pakai BSOD Palsu Sebarkan Malware

- Rita Puspita Sari

- •

- 12 Jan 2026 16.59 WIB

Ancaman kejahatan siber kembali berkembang dengan memanfaatkan kelengahan dan tekanan psikologis korban. Kali ini, pelaku menggunakan teknik rekayasa sosial terbaru bernama ClickFix yang memanfaatkan layar Blue Screen of Death (BSOD) palsu pada sistem Windows untuk menyebarkan malware. Kampanye berbahaya ini dilaporkan secara khusus menargetkan sektor perhotelan di Eropa, dengan modus yang semakin canggih dan sulit dikenali oleh pengguna awam.

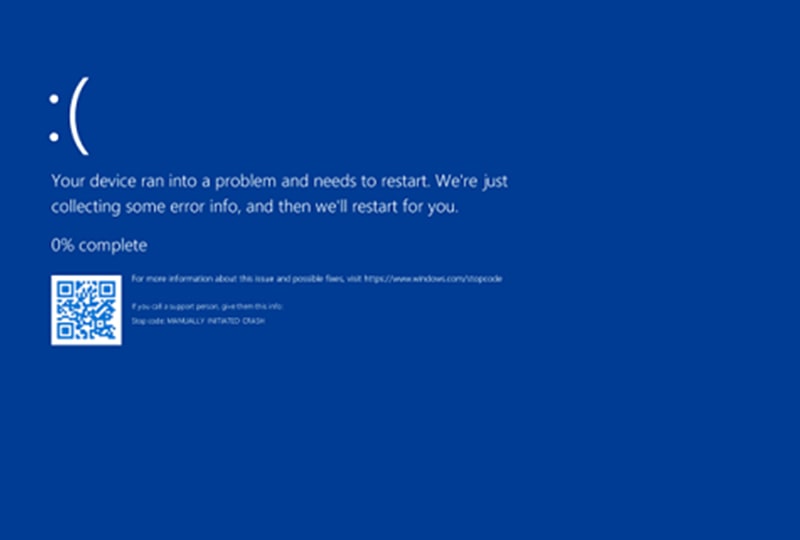

BSOD sendiri merupakan layar kesalahan khas Windows yang muncul ketika sistem operasi mengalami error fatal dan tidak dapat melanjutkan proses. Pada kondisi normal, layar ini hanya menampilkan kode kesalahan serta perintah untuk me-restart perangkat. Namun, dalam serangan ClickFix, tampilan tersebut dimanipulasi untuk menipu korban agar menjalankan perintah berbahaya secara manual.

Terungkap Sejak Desember, Mengatasnamakan Booking.com

Kampanye ClickFix terbaru ini pertama kali terdeteksi pada Desember oleh analis malware yang dikenal dengan nama JAMESWT_WT. Penelitian lebih lanjut dilakukan oleh perusahaan keamanan siber Securonix, yang memberi nama kampanye ini sebagai “PHALT#BLYX”. Berdasarkan temuan mereka, pelaku memanfaatkan email phishing yang menyamar sebagai notifikasi resmi dari Booking.com.

Email tersebut biasanya dikirim ke alamat resmi hotel atau pengelola penginapan. Isinya mengklaim bahwa seorang tamu membatalkan reservasi dan meminta pengembalian dana dengan nominal cukup besar. Strategi ini sengaja digunakan untuk menciptakan rasa panik, urgensi, dan tekanan psikologis pada penerima email agar segera mengambil tindakan tanpa berpikir panjang.

Situs Palsu dengan Tampilan Nyaris Sempurna

Ketika korban mengklik tautan yang disertakan dalam email phishing, mereka diarahkan ke situs Booking.com palsu yang dihosting pada domain low-house[.]com. Menurut laporan Securonix, situs ini merupakan tiruan berkualitas tinggi dari situs Booking.com asli.

Mulai dari logo, skema warna, hingga jenis font dibuat sangat mirip dengan versi resmi. Bahkan, tata letak halaman dirancang sedemikian rupa sehingga hampir tidak bisa dibedakan oleh pengguna biasa. Hal ini membuat korban semakin yakin bahwa mereka sedang mengakses situs resmi.

“Bagi mata yang tidak terlatih, halaman ini tampak sepenuhnya sah dan identik dengan situs Booking.com asli,” ungkap Securonix dalam laporannya.

Muncul Error Palsu hingga Layar BSOD Windows

Setelah berada di situs palsu tersebut, korban akan disuguhi pesan error bertuliskan “Loading is taking too long”. Pesan ini disertai tombol untuk memuat ulang halaman. Namun, tombol tersebut bukan solusi, melainkan jebakan.

Begitu tombol diklik, browser korban akan masuk ke mode layar penuh dan secara tiba-tiba menampilkan layar BSOD Windows palsu. Inilah inti dari serangan ClickFix. Tampilan tersebut dirancang menyerupai error sistem serius, sehingga korban percaya bahwa komputer mereka benar-benar bermasalah.

Korban Dipandu Menjalankan Perintah Berbahaya

Pada layar BSOD palsu itu, korban diberikan instruksi yang sangat tidak lazim. Mereka diminta membuka jendela Windows Run, lalu menekan kombinasi tombol CTRL+V. Tanpa disadari, perintah berbahaya sebelumnya telah disalin otomatis ke clipboard sistem.

Korban kemudian diminta menekan OK atau Enter untuk menjalankan perintah tersebut. Pada titik ini, malware mulai dieksekusi langsung oleh pengguna itu sendiri.

Padahal, BSOD asli tidak pernah memberikan instruksi semacam ini. Namun, kurangnya pemahaman teknis, ditambah tekanan pekerjaan dan kekhawatiran akan komplain pelanggan, membuat sebagian staf hotel tidak menyadari bahwa mereka sedang menjadi korban penipuan digital.

Malware Dikompilasi Menggunakan Tool Resmi Windows

Perintah yang dijalankan akan memicu skrip PowerShell yang membuka halaman admin Booking.com palsu sebagai pengalih perhatian. Sementara itu, di latar belakang, sistem akan mengunduh proyek berbahaya berbasis .NET (v.proj).

Menariknya, malware ini dikompilasi menggunakan MSBuild.exe, yaitu tool resmi bawaan Windows. Teknik ini membuat aktivitas berbahaya terlihat seperti proses normal sistem, sehingga lebih sulit dideteksi oleh perangkat lunak keamanan.

Setelah berhasil dijalankan, malware akan:

- Menambahkan pengecualian pada Windows Defender

- Memicu permintaan User Account Control (UAC) untuk mendapatkan hak administrator

- Mengunduh loader utama melalui Background Intelligent Transfer Service (BITS)

- Membuat mekanisme bertahan dengan menempatkan file .url di folder Startup

DCRAT, Malware Pengendali Jarak Jauh

Malware utama yang diunduh dalam serangan ini bernama staxs.exe, yang diidentifikasi sebagai DCRAT (Distributed Command Remote Access Trojan). Ini adalah jenis malware remote access trojan (RAT) yang banyak digunakan oleh penjahat siber untuk mengendalikan komputer korban dari jarak jauh.

DCRAT dijalankan dengan cara disuntikkan ke proses sah aspnet_compiler.exe menggunakan teknik process hollowing, lalu dieksekusi langsung di memori. Metode ini membuat malware sulit terdeteksi karena tidak meninggalkan jejak file mencurigakan di hard disk.

Saat pertama kali terhubung ke server command-and-control (C2), malware akan mengirimkan data lengkap tentang sistem korban, mulai dari spesifikasi perangkat hingga informasi sistem operasi.

Ancaman Serius bagi Jaringan Perusahaan

DCRAT memiliki berbagai kemampuan berbahaya, antara lain:

- Akses desktop jarak jauh

- Perekaman ketikan (keylogging)

- Reverse shell

- Eksekusi malware tambahan langsung di memori

Dalam kasus yang dianalisis Securonix, penyerang juga menanamkan cryptocurrency miner, yang dapat membebani sistem dan meningkatkan biaya operasional korban.

Dengan akses jarak jauh yang sudah terbentuk, pelaku memiliki pijakan kuat di jaringan internal target. Dari sini, mereka dapat menyebar ke perangkat lain, mencuri data sensitif, hingga berpotensi melumpuhkan seluruh sistem perusahaan.

Serangan ClickFix ini menjadi pengingat bahwa ancaman siber kini tidak hanya mengandalkan celah teknis, tetapi juga memanfaatkan kepercayaan dan kepanikan manusia. Edukasi keamanan siber, verifikasi sumber email, serta kewaspadaan terhadap instruksi tidak lazim menjadi kunci utama untuk menghindari jebakan serupa di masa depan.