Strategi Efektif Meningkatkan Kapabilitas Deteksi Ancaman Siber

- Rita Puspita Sari

- •

- 23 Apr 2025 23.54 WIB

Webminar-Strategi Membangun Kapabilitas Deteksi Serangan Siber

Di era digital yang semakin kompleks ini, ancaman siber terus berkembang, baik dari sisi teknik maupun motivasi pelakunya. Organisasi di seluruh dunia kini menghadapi risiko tinggi terhadap serangan siber yang bisa merusak reputasi, menyebabkan kerugian finansial, hingga menghentikan operasional bisnis. Oleh karena itu, kemampuan untuk mendeteksi ancaman secara dini dan akurat menjadi aspek penting dalam menjaga ketahanan digital.

Melalui webinar bertajuk “Strategi Membangun Kapabilitas Deteksi Serangan Siber”, Digit Oktavianto dari Cybersec CDEF (Cyber Defense Indonesia) memaparkan bagaimana organisasi dapat membangun sistem deteksi yang efektif, serta mengapa deteksi dini jauh lebih penting dari sekadar perlindungan teknologi.

Evolusi Kejahatan Siber: Dari Iseng Menjadi Industri

Dalam beberapa dekade terakhir, dunia kejahatan siber telah mengalami transformasi besar. Jika dulu hacker hanya melakukan aksinya untuk kesenangan pribadi, kini kejahatan siber telah menjadi industri kriminal yang terorganisir dan menghasilkan kerugian global lebih dari 300 miliar dolar AS per tahun.

Istilah "Criminal-as-a-Service" merujuk pada bagaimana para pelaku kejahatan bekerja sama dalam ekosistem gelap untuk menawarkan layanan kejahatan seperti malware, ransomware, dan jasa peretasan kepada siapa pun yang bersedia membayar. Fenomena ini menunjukkan bahwa organisasi mana pun, termasuk yang belum pernah menjadi target, bisa saja sudah disusupi tanpa disadari.

Seperti dikatakan oleh John Chambers, Chief Executive officer of Cisco:

“There are two types of companies: those who have been hacked, and those who don't yet know they have been hacked.”

Pernyataan tersebut menegaskan bahwa semua organisasi berpotensi telah disusupi, bahkan tanpa mereka sadari.

Dwell Time: Indikator Bahaya yang Sering Terabaikan

Salah satu konsep penting dalam keamanan siber adalah dwell time, yaitu waktu antara saat penyerang pertama kali masuk ke sistem dan saat keberadaannya terdeteksi. Semakin lama dwell time, semakin besar peluang penyerang untuk mencuri data, menyebar ke sistem lain, dan merusak infrastruktur TI organisasi.

Dwell time yang tinggi menandakan bahwa sistem deteksi suatu organisasi belum optimal. Banyak insiden ditemukan setelah berhari-hari, berminggu-minggu, bahkan berbulan-bulan kemudian, saat dampaknya sudah parah.

Dampak Serangan Siber terhadap Bisnis

Serangan siber tidak hanya menyebabkan kerugian teknis, tetapi juga berdampak langsung pada bisnis. Berikut adalah beberapa dampak yang umum terjadi:

Dampak Teknis:

- Kehilangan data penting.

- Kerusakan atau penghapusan data.

- Pengambilalihan akun pengguna.

- Sistem dan aplikasi dipalsukan atau dimodifikasi.

- Layanan tidak tersedia (downtime).

Dampak Bisnis:

- Reputasi perusahaan tercoreng.

- Kerugian finansial dan potensi penipuan.

- Denda atas pelanggaran regulasi keamanan data.

- Kehilangan kepercayaan klien atau pelanggan.

Deteksi Lebih Penting dari Sekadar Perlindungan

Digit Oktavianto menegaskan bahwa kebanyakan organisasi saat ini masih terlalu fokus pada aspek perlindungan (protection), seperti penggunaan antivirus, firewall, dan sistem enkripsi. Padahal, ketika perlindungan gagal, maka deteksi menjadi garis pertahanan selanjutnya yang krusial.

Namun sayangnya, kemampuan deteksi ini masih terbatas, baik dari sisi teknologi, proses, maupun sumber daya manusia. Banyak organisasi yang belum memiliki sistem deteksi menyeluruh, belum mengevaluasi sistem yang ada, dan belum memiliki tim khusus untuk merespon insiden secara cepat dan tepat.

Masalah Umum dalam Keamanan Siber Organisasi

Beberapa masalah yang sering ditemukan dalam organisasi terkait deteksi serangan siber antara lain:

- Fokus hanya pada perlindungan: Kurangnya perhatian pada sistem deteksi, baik di endpoint (komputer pengguna) maupun di jaringan.

- Tidak ada evaluasi sistem keamanan yang berjalan: Banyak teknologi yang sudah dibeli namun tidak digunakan secara maksimal karena tidak ada evaluasi berkala atau analisis kesenjangan (gap assessment).

Strategi Membangun Deteksi yang Kuat

Untuk membangun sistem deteksi yang efektif, organisasi harus mempersiapkan "medan pertempuran" secara menyeluruh. Strategi ini meliputi tiga komponen utama:

- Protection - Upaya pencegahan seperti antivirus, firewall, dan sistem pengamanan lainnya.

- Detection - Sistem yang mampu mendeteksi aktivitas mencurigakan secepat mungkin.

- Response - Proses untuk menindaklanjuti serangan secara cepat dan tepat.

Selain itu, seluruh lapisan organisasi harus mendapatkan edukasi tentang keamanan siber agar lebih waspada dan tidak menjadi titik lemah.

Fase-fase Penanganan Insiden Siber

Deteksi yang kuat tidak cukup tanpa adanya rencana dan kesiapan dalam menangani insiden. Berikut adalah tiga fase penting dalam menangani insiden siber:

- Before Incident

- Memperkuat ketahanan sistem.

- Memiliki visibilitas terhadap seluruh sistem.

- Menyediakan alat monitoring dan analisis keamanan.

- Melakukan latihan seperti cyber drill, penilaian kesiapan insiden (DFIR

- Readiness), VAPT (uji penetrasi), SOP respons insiden, dan membentuk tim tanggap darurat.

- During Incident

- Menganalisis anomali yang muncul di sistem.

- Mengidentifikasi aktivitas penyerang selama insiden berlangitas penyerang selama insiden berlangsung.

- After Incident

- Menyelidiki sistem yang terdampak.

- Menganalisis penyebab utama insiden.

- Melakukan threat attribution dan membuat profil pelaku.

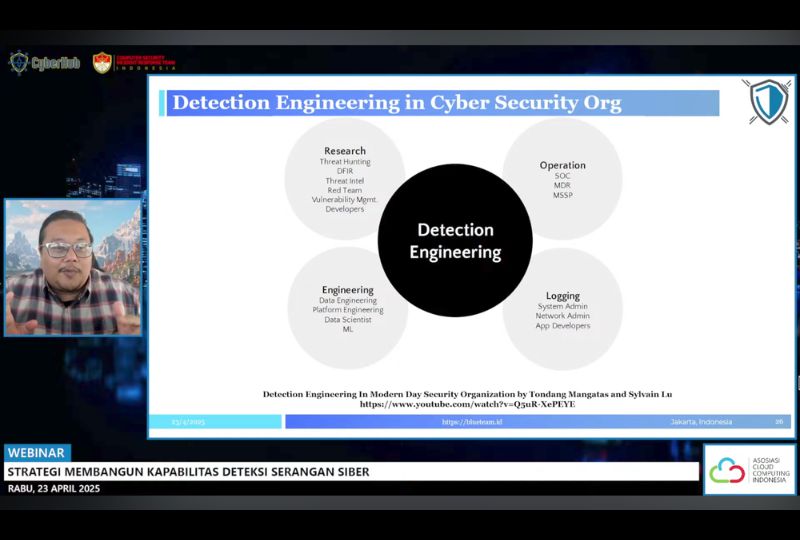

Apa Itu Detection Engineering?

Detection engineering adalah pendekatan sistematis untuk membangun sistem deteksi ancaman yang modern dan efektif. Beberapa kebutuhan dasar dalam detection engineering adalah:

- Subject Matter Experts - Ahli yang paham lingkungan TI organisasi dan risiko yang dihadapi.

- Logs dan Telemetri - Data dari berbagai sumber (endpoint, jaringan, aplikasi) yang telah direkayasa dan dikumpulkan secara terpusat, idealnya dalam platform SIEM.

- Platform - Tempat bagi detection engineer untuk menganalisis data dan menghasilkan deteksi.

- Organization Maturnity - Organisasi harus memiliki struktur keamanan lainnya seperti SOC, tim DFIR, dan insinyur platform.

Pengumpulan Data untuk Penanganan Insiden

Agar bisa menangani insiden dengan baik, organisasi perlu mengagregasi data dari berbagai sumber ke dalam sistem monitoring keamanan. Ini memberikan manfaat:

- Visibilitas: Memberikan wawasan menyeluruh ke dalam aktivitas mencurigakan.

- Analisis: Tim SOC dapat menginvestigasi lebih dalam untuk memahami skala insiden.

- Tindakan: Tindak lanjut bisa dilakukan baik secara manual maupun otomatis, seperti patching, isolasi sistem, re-image perangkat, atau penggantian kredensial.

Kesimpulan

Dalam menghadapi serangan siber yang semakin canggih dan terstruktur, organisasi perlu lebih dari sekadar sistem perlindungan. Mereka harus membangun kapabilitas deteksi yang kuat dan didukung oleh proses serta sumber daya manusia yang kompeten. Beberapa poin penting yang perlu digarisbawahi:

- Ancaman siber kini semakin kompleks dan menargetkan organisasi serta individu secara spesifik.

- Deteksi dini menjadi kunci untuk mengurangi dampak serangan.

Visibilitas adalah fondasi utama untuk memiliki kemampuan deteksi yang efektif. - SOC (Security Operation Center) harus diperkuat dengan kapabilitas deteksi dan respons.

- Detection engineering menjadi fondasi penting untuk membangun sistem deteksi yang modern.

Tanpa strategi yang jelas dan sistem deteksi yang mumpuni, organisasi akan selalu berada dalam posisi defensif yang rentan. Dengan pendekatan holistik yang melibatkan teknologi, proses, dan manusia, kapabilitas deteksi serangan siber bisa dibangun dengan kuat dan berkelanjutan.